Merhaba, bu yazım bir önceki “Sızma Testlerinde Kullanılan Pasif Tarama Yöntemleri” makalemin devamı niteliğinde olacaktır. Bugün yazacağım yazı ise Sızma Testlerinde Kullanılan AKTİF tarama yöntemleri hakkında olacak.

Aktif tarama pasif taramanın tersine hedef ile doğrudan temasa geçilerek yapılan bilgi toplama çeşididir. Aktif bilgi toplarken hedef ile temas halinde olacağımız için IDS,Firewall gibi yazılımlar tarafından iz(log) kaydı tutulur bunu bilmekte fayda var.

Başlangıç olarak Hedefe ait ağın taranması işlemi yapılabilir.

TRACEROUTE

Ağ taraması yaparken ilk olarak traceroute kullanabiliriz. Traceroute bir paketin hedefe varana kadar hangi sunucular veya yönlendiriciler üzerinden geçtiğini görebildiğimiz bir programdır.

Windows üzerinden cmd açıp aşağıdaki kod kullanılabilir.

tracert ipadresi/domain

DNS Protokolü ile Bilgi Toplama İşlemi

DNS Protokolünü bilmeyen arkadaşlar varsa bu işleme gelmeden önce ne işe yaradığını öğrenebilirlerse yararlarına olacaktır. Kali işletim sisteminde “Nslookup” ve “Dig” dns sorgulama araçlarını kullanarak bilgi edinebiliriz.

nslookup www.google.com

dig www.google.com

Subdomaint Tespiti

Bir web sitesinin subdomainlerini bulmak istersek kali’de bulunan “dnsmap” aracını kullanılabilir. Dnsmap vermiş olduğunuz wordlist veya boş geçilirse kendisinde bulunan wordlisti kullanarak brute force (kaba kuvvet) yapar ve subdomainleri tespit etmeye çalışır. Bu işlem vericeğiniz wordliste göre uzun sürebilir.

dnsmap www.google.com

DMİTRY ile Bilgi Toplama

Dmitry kali işletim sistemi üzerinde kurulu olarak gelen bir bilgi toplama aracıdır. Whois,E-posta,TCP port taraması gibi bilgileri bize verir. Örnek olarak bir tarama kodunu aşağıya yazıyorum.

dmitry -winsepfb -o /root/Desktop/sonuc.txt www.google.com

Aracın parametreleri hakkında bilgi almak isterseniz kali terminal ekranında “dmitry -h” yazabilirsiniz.

PORT,VERSİYON ve İŞLETİM SİSTEMİ Tespit Taramaları

Ağdaki bilgisayarların tespiti, hedefimizin hangi portlarının açık olduğunu, portların üzerinde hangi servislerin çalıştığını ve bu servislerin detaylı bilgilerine(versiyon vb.) ulaşabilmemizi sağlayan Gordon Lyon abimizin kodlamış olduğu popüler NMAP programını kullanacağız.

Nmap çok detaylı bir programdır ve burada yazıcaklarım ile sınırlı değildir. Ben sadece genel olarak kullanılan parametreleri size anlatacağım. Gerisi sizde.

Kali işletim sisteminde Nmap kurulu olarak gelmektedir. Kali komut satırını açıp “nmap -h” yazarsanız tüm parametrelerinin ne işe yaradığına ulaşabilirsiniz.

Syn Scan nmap için varsayılan tarama tekniğidir ve oldukça hızlıdır. Bunun sebebi Syn taraması üçlü el sıkışmasını tamamlamadığından dolayıdır. Yani biz merhaba diyoruz karşı taraf bize merhaba cevabı verip elini uzatıyor. Bizde elimizi uzatmadan geri çekilip gidiyoruz.Yani biraz ayıp ediyoruz. Her neyse olay bundan ibaret. Nmap Syn taraması örneğini aşağıya yazıyorum. Kali terminal ekranına

nmap -sS 192.168.136.0/24

Buradaki -sS paremetresi ile Syn Scan olacağını 192 ile başlayan ip ise hedefin bulunduğu ağın ip bloğu. Burada 0/24 demek 192.168.136.0 dan başla 192.168.136.255’e kadar tara demektir.

TCP taraması için

nmap -sT 192.168.136.0/24

UDP taraması için

nmap -sU 192.168.136.0/24

parameteleri kullanılabilir. Fakat bunlar uzun sürecektir bunun sebebini yukarıda bahsetmiştim. TCP ve UDP taramaları üçlü el sıkışması yaptığından dolayı süre uzuyor. Birde en büyük dezavantajlarından biri TCP ve UDP üçlü el sıkışması yaptığından dolayı LOG sistemine kayıtları düşüyor. SYN paketinde böyle bir şey söz konusu değildir.

Peki SYN Taraması yaptık bundan sonra ne yapacağız? Tabiki hedef bilgisayarı tespit edip onun üzerinde port taraması yapacağız.

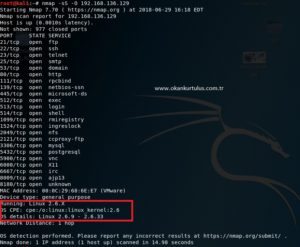

Arkadaşlar aşağıya syn taraması ile yapmış olduğum bir taramanın fotoğrafını atacağım. Burada bir şey açıklamak istiyorum. Görmüş olduğunuz fotoğrafta zafiyetli bir makine bulunmaktadır ve ip numarası “192.168.136.129” . Bu zafiyetli makine Rapid7 firmasının geliştirmiş olduğu siber güvenlik uzmanlığı yolunda ilerlemek isteyen insanların herhangi bir bilişim suçu işlemeden üzerinde rahatça sızma testi yapmasını sağlayan METASPLOİTABLE 2 makinesidir.

Fotoğrafta gördüğümüz gibi hedefimizin ip’sinin 192.168.136.129 olduğunu, 978 tane portun kapalı olduğunu, aşağıda listelenen portların açık olduğunu ve portların üzerinde çalışan servislerin neler olduğunu görebiliyoruz. Peki burada şöyle bir şey aklımıza geliyor “neden 65535 port var olmasına rağmen bize toplamda 1000 portun sonucunu döndürdü?”. Bunun cevabı syn taraması yaparken herhangi bir hedef port veya hedef port sayısı girmediğimizden NMAP tarama gerçekleştirirken varsayılan olarak en çok kullanılan 1000 portu taradı.

nmap -sS -p 0-65535 192.168.136.129

İle tarama gerçekleştirirsem bütün portları tarayacaktır.

nmap -sS -F 192.168.136.129

İle tarama gerçekleştirirsem en çok kullanılan 100 portu tarayacaktır.

nmap -sS -p80 192.168.136.129

İle tarama gerçekleştirirsem sadece 80 nolu portu tarayacaktır.

Evet şimdi sıra geldi hedefimizin kullanmış olduğu işletim sistemini tesit edilmesine. Bunun içinde taramamıza -O parametreisini eklememiz yeterli olacaktır. Yani yeni tarama sorgumuz aşağıdaki gibi olacaktır.

nmap -sS -O 192.168.136.129

Evet gördüğünüz gibi aşağıda bir tahminde bulundu. Tahmin diyorum çünkü NMAP işletim sistemi kesin budur demez sadece tahminde bulunur. Bazen yanlış tahminlerdede bulunabiliyor.

İşletim sisteminide tespit ettiğimize göre sıra açık portların üzerinde çalışan servislerin versiyonlarını tespit etmeye geldi.

Yukarıdaki nmap sorgumuza -sV veya -vv parametrelerini ekliyoruz. Yeni nmap sorgumuz aşağıdaki gibi olacaktır.

nmap -sS -O -sV 192.168.136.129

Evet sorgumuzun sonucu gördünüz SERVICE kısmında belli başlı değişen şeyler oldu. Artık açık olan portlarımızda çalışan servislerin versiyonları hakkında bilgimiz var. Yukarıdada dediğim gibi bu servislerin versiyonlarınada tamamen doğru diyemeyiz çünkü nmap burada tahminde bulunmuştur fakat bu tahminin yanlış olduğu anlamına gelmez. Sızma testinde her şey denenmelidir.

Evet buraya kadar aktif tarama yaptık, hedef makinemizi tespit ettik, makinemizin portlarını taradık,portların üzerinde çalışan servisleri tespit ettik ve bu servislerin versiyonları hakkında fikir edindik. Bu yazımı burada noktalıyorum. Diğer yazımda portlar üzerinde çalışlan servislerin exploit edilmesi ve payload ile oturum alınmasını anlatacağım. Takipte kalalım 🙂

DİPNOT : Buraya ufak bir not düşüyorum NMAP taraması ile güvenlik duvarlarını bypass(atlatmak) için

nmap -sS-f 192.168.136.129 (Paketleri parçalara ayırarak gönderebilirsiniz)