Merhaba arkadaşlar, bir önceki makalemde (tikla) msfvenom aracını kullanarak bir payload oluşturmayı öğrenmiş ve bu payload ile meterpreter oturumu elde etmiştik. Bu makalemde ise oturumu elde ettikten sonra meterpreter üzerinde kullanabileceğimiz komutları inceleyeceğiz. Bash ve linux komutları ile çoğu komut aynıdır.

help komutu ile kullanabileceğimiz komutları listeler ve açıklamalarını verir.

background komutu meterpreter oturumunda iken (sessions) geri msfconsole ekranına dönmemizi sağlar.Bu çok karıştırılıyor. Çoğu kişi exit yapıp oturumdan çıkmaya çalışıyor fakat exit hem oturumu hemde msfconsole framework’unu kapatıyor. Yani her şeyi tekrardan açmak zorunda kalırsınız 🙂

cat komutu dosya içeriği okumamıza yarar.

cd komutu dizinler arası geçiş yapmamızı sağlar.

pwd komutu şuan da bulunduğunuz dizini ekrana yazdırır.

![]()

ls komutu ile bulunduğunuz dizindeki dosyaları listelersiniz.

clearev komutu hedefte tutulan loglardan izimizi siler. Yani logları temizler.

download komutu hedef bilgisayardan kendi bilgisayarımıza dosya indirmemizi sağlar.

edit komutu ile dosya düzenleme yapabilirsiniz.

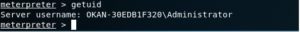

getuid komutu ile hedef sistemde hangi kullanıcı ile aktif olduğunuzu görebilirsiniz.

hasdump komutu ile hedef sistemdeki tüm parolaları görebilirsiniz fakat şifreli halde.

ps hedef bilgisayarda çalışan tüm işlemleri görüntülememizi sağlar.

sysinfo komutu hedefin sistemi hakkında bilgi almamızı sağlar.

shell komutu hedef sistemin CMD ekranına düşmemizi sağlar. Yani artık önümüzde meterpreter değil CMD ekranı olacaktır.

webcam_list komutu ile hedefte kullanılabilir durumda olan webcamleri listeleriz.

screenshot komutu ile hedefin ekran görüntüsü alınabilir.

keyscan_start komutu ile hedefin basmış olduğu klavye tuşlarını kayıt altına alabilirsiniz.

keyscan_dump komutu ile hedefin tuş dökümlerini almamızı sağlar.

keyscan_stop komutu ilede keyscan işlemi sonlandırılır.

Yukarıdaki komutlar dışında daha bir çok komut vardır. Başta dediğim gibi bunlara “help” komutu ile ulaşabilirsiniz.

Buraya kadar meterpreter komutlarını gördük. Şimdi ise sızma testlerinde meterpreter ile oturum elde ettikten sonra bu backdoor’u sistem yöneticisi yada kullanıcının göremeyeceği bir şekile getirmemiz lazım. Yani kullanıcı bilgisayarında çalışan işlemlere baktığında meterpreter backdoorunu işlemler kısmında görecektir. Buda bizim için iyi bir şey değildir. Onun için meterpreterin “migrate” komutunu kullanacağız. Migrate komutu meterpreterimizi (backdoor) sistemde çalışan bir işlemin(process) içerisine sıçratmaya daha doğrusu onunla birleştirmeye yarıyor. Örneğin “EXPLORER.EXE” windowsta sürekli çalışan bir işlemdir bu yüzden backdoor’umuzu bu işlemin içine sıçratalım. Öncelikle ps komutu ile çalışan işlemleri listeyelelim ve backdoorumuzun işlemler arasında gözüküp gözükmediğine bakalım.

Gördüğünüz gibi işlemlerde zararli.exe olarak gözükmektedir. Sıçratmak istediğimiz işlem “explorer.exe” işlemi ve bu işlemin PID numarasını alıyoruz. Migrate komutu ile PID numarasına sıçrama işlemi yapıyoruz.

Evet migrate işlemimiz başarılı. Şimdi PS komutu ile tekrar çalışan işlemlere bakalım.

Evet gördüğünüz gibi zararli.exe işlemler kısmından kalktı. Artık “explorer.exe” işleminin içerisinde çalışmaktadır. Burada önemli bir not eklemek istiyorum. Sızma testi yaptığınız zaman migrate kısmı baya önem arz etmektedir. Neden derseniz mesela siz firmanın sunucusuna girdiniz ve çalışan bir işleme sıçrama yapmak istiyorsunuz. Burada sıçrama yapmak istediğiniz işlemi çok iyi seçmeniz gerekmektedir. Sıçrama yaptığınız işlemi bozabilirsiniz buda sunucunun crash olmasına yani donmasına,yeniden başlamasına vb. sebep olur. Sızma testi için anlaştığınız firmada sırf sizin yüzünüzden zarara uğrar ve hiç bir firmada bunu istemez. O yüzden sıçrama yaparken işlemi iyi seçmeye bakın. Yazımı burada sonlandırıyorum, kendinize iyi bakın 🙂