Merhaba arkadaşlar, zararlı yazılım analizine giriş yazımdan sonra bugün ufak tefek analizler yapmaya çalışacağız.

Python ile yazılmış ve ufak bir geliştirme yapmış olduğum zararlı yazılımın analiz işleminine başlayacağız.

İşe başlamadan önce hatırlatmakta fayda olduğunu düşündüğüm bilgiyi tekrardan sizlere hatırlatayım. Analiz işlemi sırasında zararlıyı kendi ağınızdan uzak tutmak için Network ayarınızı “Host-Only” moduna getirin ve deneme yapacağınız işletim sisteminin snapshotını almanızı öneririm. Neden derseniz analiz tekniklerini uygularken zararlı yazılım sisteme bulaşacağından her yeni analize başlarken işletim sistemini temiz hale döndürmeniz gerekecek. Ben VMWare üzerinden göstereceğim.

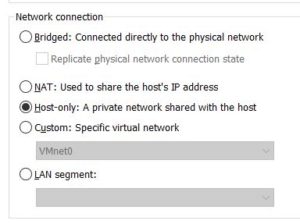

Host-Only Ayarı :

VMWare’de kurban cihaza sağ tıkladığınız açılan menüden Settings’e giriyoruz. Sonrasında açılan ekranda Network Adapter kısmına tıkladığınızda aşağıdaki ekran karşınıza çıkacaktır. Aşağıdaki gibi Host-only seçmeniz gerekecektir.

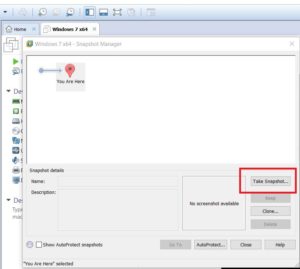

Snapshoot Alımı:

VMWare’de üst tarafta yer alan saate (altında mavi renkte ingiliz anahtarı bulunan) tıkladığınızda aşağıdaki ekran gelicektir. Açılan ekranda Take Snapshot butonuna tıkladığınızda işlem tamamlanmış olacaktır.

Analiz esnasında Windows cihazda Process Explorer, Process Monitor, Wireshark araçlarından ve Remnux üzerinde ise Inetsim, Fakedns araçlarından yararlanacağız.

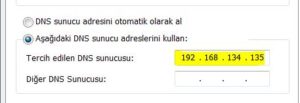

İlk olarak Windows cihazımızın DNS server IP adresini Remnux’un IP adresi olarak tanımlıyoruz.

Hemen sonrasında Remnux cihazımıza geçerek Windows cihazdan gelen DNS isteklerine cevap vermesi için FakeDNS aracı aktif edilir.

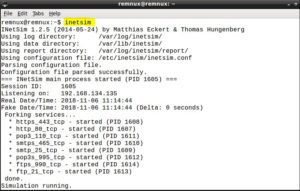

Şimdi ise zararlı yazılımın hareketlerini daha rahat izleyebilmemiz için sahte bazı servisleri başlatmamız gerekecektir. Örneğin; FTP, HTTP gibi. Bunuda Remnux cihazdan Inetsim aracını kullanarak yapacağız.

Windows cihazda Wireshark, Process Explorer ve Process Monitor analiz için çalıştırıldı ve hemen sonrasında zararlı yazılım Windows cihazda çalıştırıldı.

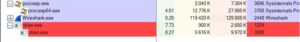

Process Explorer ekranında aşağıda görüldüğü gibi okan.exe’nin çalıştığı tespit edildi.

Procman yani Process Monitor aracında menüler kısmında bulunan Filter’ı seçtiğimizde filtreleme işlemi yapabiliriz. Ben işlem ismine göre (okan.exe) filtreleme yapacağım ve sadece okan.exe nin işlemlerini görebileceğim.

Listede Operation kısmında bazı şeyler dikkatimizi çekiyor. Mesela TCP Receive, TCP Disconnect, Load Image, CreateFile, CloseFile gibi. Aşağıdaki görüntüde zararlı yazılımın bir soket açtığı ve bu soket sayesinde bir FTP sunucuya bağlantı kurduğunu tespit ettik.

FTP bağlantısının ardından masaüstüne ornekfoto.jpg diye bir dosya oluşturduğunu tespit ettik.

![]()

FTP Bağlantısının sonlandırıldığını tespit ettik.

![]()

Hemen ardından bir HTTPS bağlantısı gerçekleştirdiğini ve bu bağlantıyı kapattığını tespit ettik.

![]()

![]()

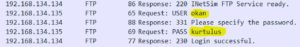

Artık zararlı yazılımın FTP bağlantısı yaptığını biliyoruz ve Wireshark açarak FTP bağlantılarını analiz edelim bakalım neler çıkacak.

Evet FTP trafiğini analiz ettiğimizde zararlı yazılımın bağlantı kurduğu FTP sunucusunun kullanıcı adı ve parolası açık şekilde görülmüştür.

Remnux üzerinde çalıştırmış olduğumuz fakeDns çıktısına baktığımızda zararlı yazılımın gitmeye çalıştığı domain adresini görebiliriz.

![]()

Windows cihazdan Wireshark çıktısına baktığımızda aynı bağlantıyı buradada görebiliriz.

![]()

Remnux cihazda çalıştırmış olduğumuz iInetsim aracının loglarını incelediğimizde aşağıdaki sonuçları elde etmiş oluyoruz.

cat /var/log/inetsim/report/report.1605.txt

![]()

Toparlayacak olursak zararlı yazılım tetiklendiğinde bir FTP sunucusuna bağlanıyor ve oradan bir İMG dosyası indiriyor. Sonrasında 443 portu ile haberleşiyor. Evet arkadaşlar analizi işlemimiz burada bitmiştir. Bu yapmış olduğumuz dinamik analiz tipiydi. Bir sonraki yazımda görüşmek üzere.

DİPNOT: Bazı ekran görüntülerinde PID, Port vb. bilgiler farklılık göstermektedir. Bunun sebebi ilk uygulamada bazı almış olduğum ekran görüntülerin sorunlu olması ve ikinci sefer exeyi çalıştırdığımda PID değerleri ve port değerleri değiştiğinden farklılık gösterdi.