Merhaba arkadaşlar, bir önceki yazımda genel olarak adli bilişimcilerin ve zararlı yazılım analiz uzmanlarının aktif olarak kullanmakta oldukları Volatility aracından bahsetmiştim. Bu yazımda ise İran nükleer santrallerini hedef alan meşhur StuxNet zararlı yazılımının RAM bellek dökümünün analizini gerçekleştireceğiz.

Bir önceki yazımı okuduğunuzu varsayarak Volatility aracının kurulum kısımlarını geçiyorum. Aşağıdaki linkten StuxNet’in alınmış RAM bellek dökümünü indirebilirsiniz.

http://www.jonrajewski.com/data/Malware/

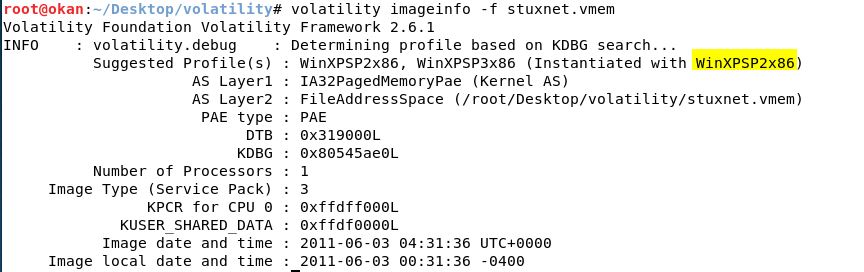

Dosyayı indirdiysek işe işletim sistemi bilgisini öğrenmekle başlayabiliriz.

İşletim sistemi Windows XP Service Pack 2 32 Bit işlemci mimarisine aitmiş. Bir sonraki adımımız arka planda çalışan süreçlerin listelenmesi olacaktır. Süreçleri listeleyeceğim ama gözüme daha güzel ve rahat gözükmesi için ağaçlandırma tekniğini kullanacağım. Bunun için pstree komutunu kullanacağım.

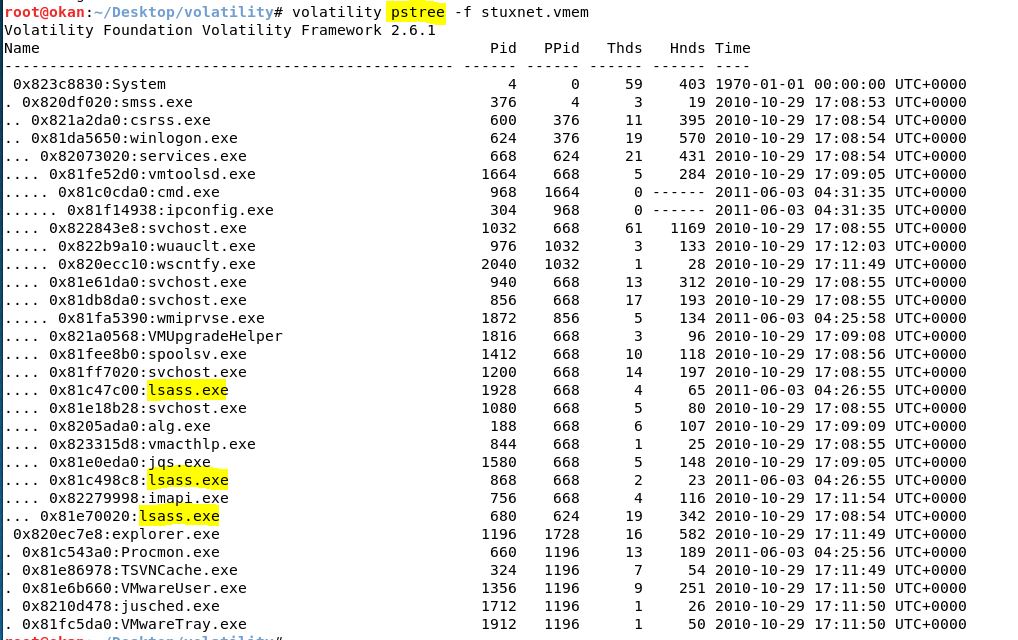

Süreçleri incelediğimizde dikkatimizi lsass.exe süreçleri çekiyor. Buradan sonrasına devam etmeden önce biraz LSASS süreci nedir, ne işe yarar sorularına cevap vermek isterim. LSASS (Local Security Authority Service)

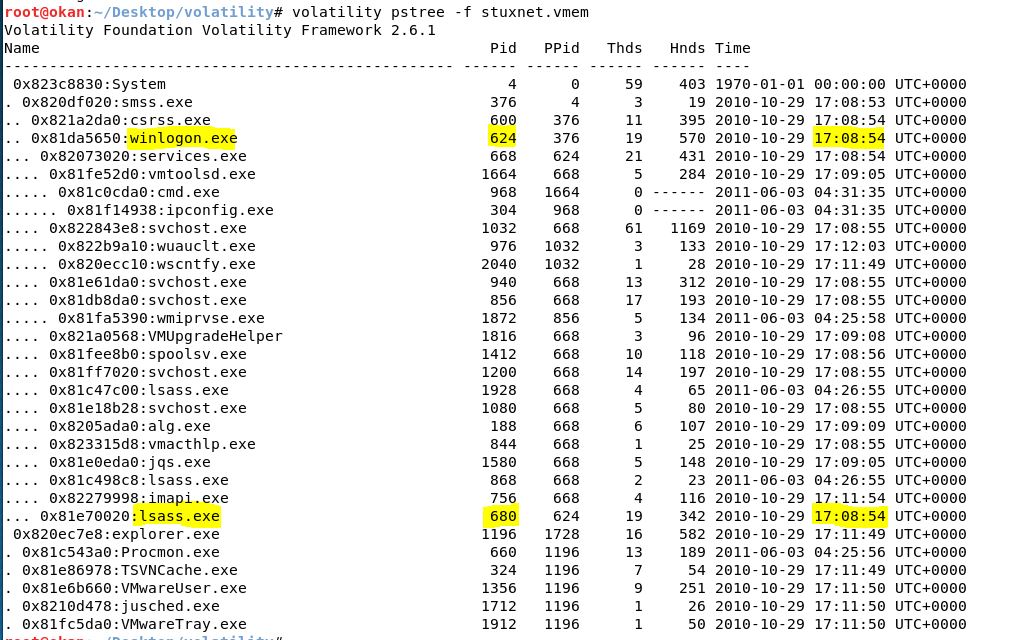

Windows işletim sisteminin güvenlik ve güvenlik ile alakalı politikaların yönetilmesinden sorumlu bir servistir. Bu süreç işletim sistemi açıldığında devreye girmektedir. Peki bu üç tane LSASS servisinden hangisinin gerçek servis olduğunu nasıl anlarız? Bu bellek dökümünde anlamanın en rahat yolu Winlogon sürecini takip etmektir. Neden derseniz Winlogon servisi de başlangıçta devreye giren bir süreçtir. Yani LSASS ve Winlogon süreçlerinin ikisininde başlangıç süreleri aynı veya yakın olması gereklidir. Örneğimize baktığımızda PID değeri 624 olan Winlogon ile PID değeri 680 olan LSASS süreçlerinin aynı zamanda başladığını görebiliyoruz.

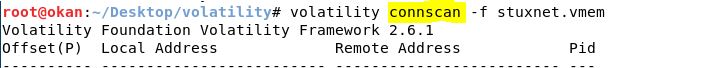

O zaman 868 PID ve 1928 PID numaralarında çalışan LSASS servislerinde belli ki bir şeyler dönüyor. Şimdi connscan komutu ile uzaktan bağlantıları ve hangi süreçlerin bu bağlantıları başlattığını incelemek istedim fakat herhangi bir uzaktan bağlantı kurulmamış.

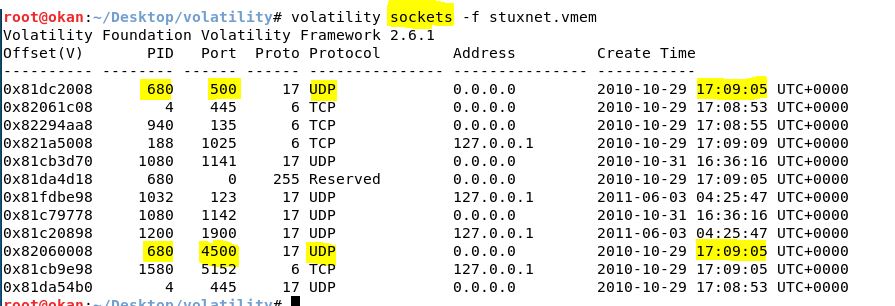

Şimdi sıra ağ soketlerini kontrol etmeye geldi. Bunuda sockets parametresi ile inceleyebiliriz.

Evet burada bir şey daha farketmiş olduk. 680 numaralı PID’de LSASS çalıştığını yukarıda tespit etmiştik. Burada LSASS’ın UDP port 500’ü ve UDP 4500 portunu kullandığını görüyoruz. Fakat yukarıda tespit etmiş olduğumuz diğer LSASS süreçleri herhangi bir port açmamış gözüküyor. Buradan da diğer LSASS süreçlerinde bir kıllık olduğunu anlayabiliyoruz.

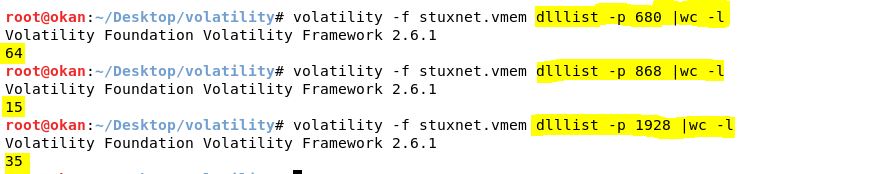

Şimdi orjinal olan LSASS servisinin (PID 680) ve sahte olan LSASS (PID 868, 1928) süreçlerinin kullandıkları DLL sayılarına baktığımızda yine bir farklılık söz konusu.

volatility -f stuxnet.vmem ldrmodules -p 1928 -v komutu ile 1928 PID numaralı sürecin linklenmemiş DLL’leri listelenmiştir.

Çıktı incelendiğinde Kernel DLL çağrıları gözükmektedir.

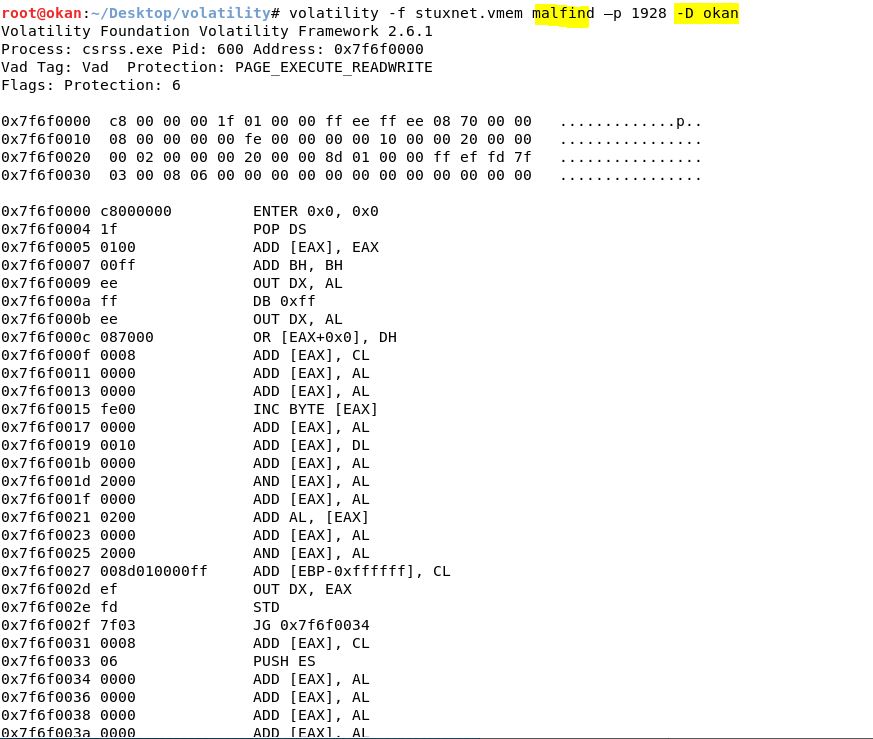

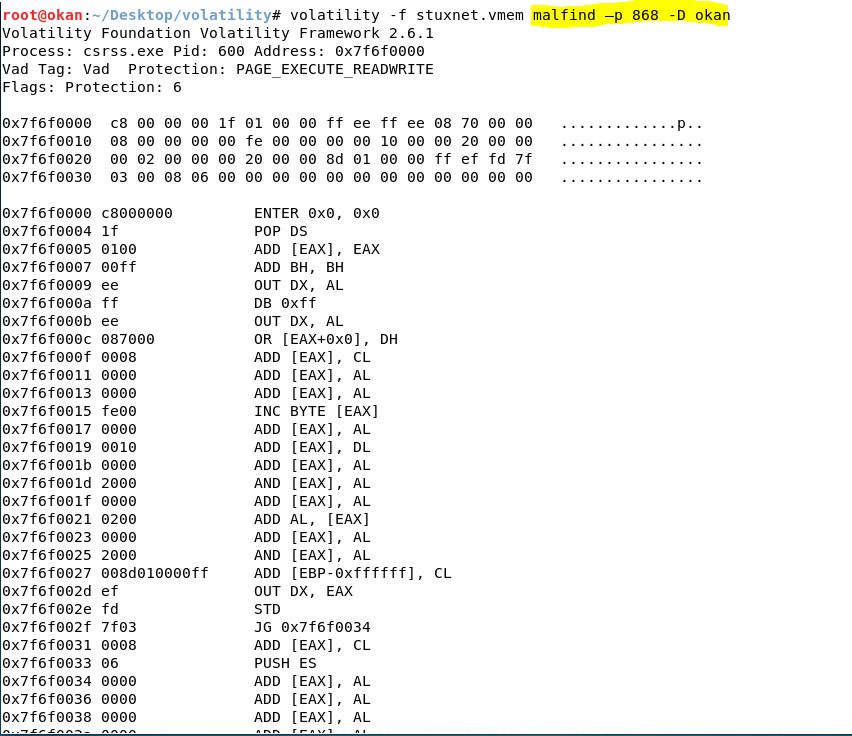

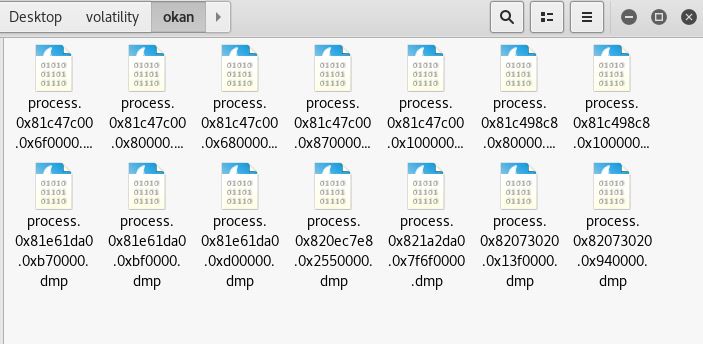

Şimdi sırada enjekte edilmiş kodu tespit etmeye geldi. Bunun için Volatility aracının malfind parametresini kullanacağız. Bu parametre gizli veya enjekte edilmiş kodları veya DLL’leri tespit etmemize yarayacaktır. Malfind ve -D parametreleri ile 1928, 868 PID numaralı süreçlerin kullanmış oldukları DLL dosyalarını indireceğiz.

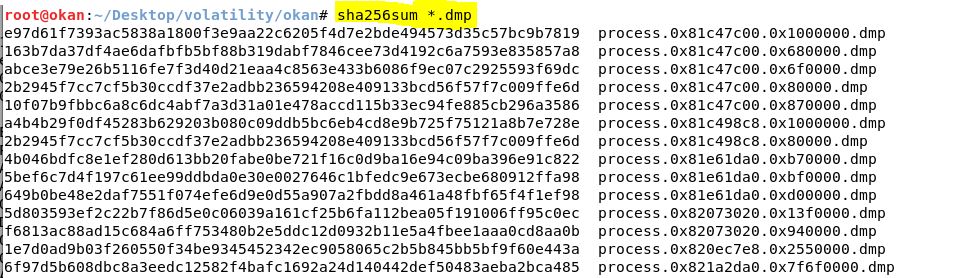

-D parametresi ile DLL dosyaların kaydedileceği dizini belirlemiş olduk. Şimdi sırada indirdiğimiz DLL dosyalarının SHA256 hashini alıp Virustotal’e taratmak olacak. Bunun için aşağıdaki işlemi yapabilirsiniz.

Kali’de yüklü olarak gelmekte olan sha256sum aracını kullanarak dosya uzantısı dmp olan bütün dosyaların SHA256 hashini almasını istedik. Almış olduğumuz bu hashleri Virustotal’in search kısmından tarattırdığımızda aşağıdaki ekran görüntüsü ile karşılaşmış olacağız.

Virustotal sonucundan anlıyoruz ki bu StuxNet’in gelişmiş hali olan Duqu zararlı yazılımıdır. Bazı zararlı yazılımlar (Rootkit) driverların arasına gizlenebiliyor. Şimdi zararlı driverları bulmak için modscan parametresini kullanacağız.

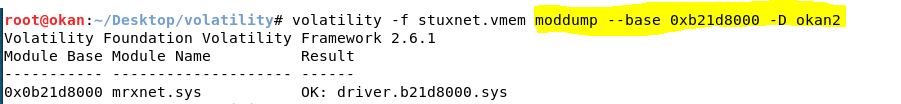

Evet ilk başta şüpheli olabilecek bir driver ismi var. Driver’ı moddump parametresi ile dump ediyorum. –base parametresi ile driver’ın base değerini belirtiyoruz.

Evet indirmiş olduğumuz drver’ı Virustotal’in File kısmından upload ederek taratıyoruz ve aşağıdaki ekran görüntüsünü ile karşılaşıyoruz.

Evet analiz işlemimiz burada sona eriyor. Bir sonraki yazımda görüşmek üzere, güvenli günler dilerim.