Arkadaşlar merhaba bir önceki yazımda (tıkla) sızma testlerinde kullanılan aktif tarama yöntemlerine değinmiştik.

Önceki yazımda en son hedef makinede Nmap ile tarama işlemi gerçekleştirip açık portlar ve portların üzerinde çalışan servisleri tespit etmiştik.Bu yazımda diğer yazımın devamı niteliğinde olacaktır.

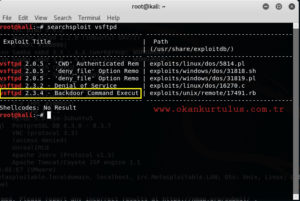

Buradan sonra neler yapabiliriz ona bakalım. Öncelikle servislerin versiyonlarına bakarız.Servislerin versiyonlarına özel yazılmış exploitler var mı kontrol edebiliriz.Eğer varsa bu şekilde hedef makineye sızabiliriz. Yukarıda gözüme ilk çarpan 21 portunda çalışan vsftpd 2.3.4 servisi. Öncelikle bakalım bu versiyonda tespit edilmiş bir zafiyet var mı. Bunuda kali makinede terminale “searchsploit vsftpd” yazarak metasploit framework’un içerisinde arama yapabilirsiniz.

Gördüğünüz gibi vsftpd 2.3.4 versiyonunda komut çalıştırabileceğimiz bir backdoor yani arka kapı mevcut. Bunu kullanarak hedef makineye sızmayı deneyebiliriz. Bunun için öncelikle metasploit framework’unu çalıştırmamız gerekiyor. Kali terminali açıp “msfconsole” yazarak metasploit framework’unu çalıştırabilirsiniz. Bu kütüphane içerisinde hazır olarak exploitleri, payloadları, auxiliaryleri, encoder yapabileceğiniz araçları bulundurur. İnternette metasploit hakkında araştırma yaparsanız ingilizce,türkçe kaynak bolca bulabilirsiniz. Yukarıdaki saydığım terimlerin ne işe yaradığına bir başka yazımda bolca değineceğim.

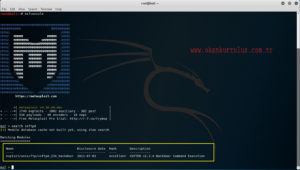

Konumuza tekrar dönelim, metasploitimizi açtık ve içerisinde vsftpd ile ilgili tekrar bir arama yapalım. “search vsftpd” yazarak arama işlemini başlatabilirsiniz.

Arama sonucunda exploitimizi bulduk.Şimdi bunu nasıl kullanacağız ona değineyim.

use exploit/unix/ftp/vsftpd_234_backdoor

use komutu ile exploiti seçmiş oluyoruz. Yukarıdaki ekran görüntüsünde işaretlemiş olduğum yerde exploitin hangi dizinde olduğu belirtiliyor. Exploiti seçerkende dizinin bulunduğu yeri belirttim. Şimdi exploitimize belli başlı parametreleri girmemiz gerekiyor. Gereken parametreleri görmek için exploiti seçtikten sonra

show options

yazıyoruz.

Bizden Rhost ve Rport parametrelerini istiyor. Bunlar Remote Host yani uzaktan bağlantı yapacağımız makinenin ip adresini (hedef makine), Remote Port ise uzaktan bağlantı yapılacak port numarasını belirtir. Required kısmında YES yazısı bulunan parametrelerin girilmesi zorunludur. No yazanlarda ise girilmesi zorunlu değildir. SET komutu ile parametrelerin girişi sağlanır.

Evet şimdi exploit komutunu yazarak exploiti çalıştırmış olacağız.

Gördüğünüz gibi hedef makinede oturum elde ettik. Shell ekranına düşebilmemiz içinde aşağıda vermiş olduğum kod parçacığı kullanılmıştır.

python -c ‘import pty; pty.spawn(“/bin/bash”)’

Gördüğünüz gibi shell ekranına düşmüş olduk. 21 portundan vsftpd zafiyeti ile makineyi ele geçirmiş olduk. Bu şekilde diğer portlarda çalışan servislerede saldırı yapabilirsiniz. Bundan sonraki yazımda msfvenom aracı ile payload yani backdoor oluşturup otorum elde etmeyi anlatacağım. Tekrardan görüşmek dileğiyle 🙂