Merhaba arkadaşlar, bugün sizlere adını sıkça duymakta olduğumuz Deep Web, Darknet, Dark Web kavramlarını elimden geldiği kadar anlatmaya çalışacağım. FBI’ın yaptığı çalışmalarda “Silk Road” adlı uyuşturucu pazarı çökertilmişti. Bu haber ile Deep Web, Darknet, Dark Web kavramları daha çok duyulmaya başladı. Peki nedir bunlar?

Dark Web son yıllarda medyanın odak noktası oldu. Şubat 2015’te ise FBI 23.000’den fazla çocuk pornografi resmini, videosunu barındıran ve 215.000’den fazla kullanıcıya sahip olan meşhur Dark Web sitesi Playpen’i kapatmıştı. Kasım 2016’da Münih’te meydana gelen silahlı saldırıda kullanılan silahın da Dark Web üzerinden satın alındığı belirtilmişti. Uyuşturucu, silah ve çocuk pornografisinin yanı sıra Dark Web’te kredi kartı bilgileri, veri sızıntıları vb. bilgiler de satılmaktadır.

Dark Web’i anlayabilmek için sistemin nasıl çalıştığı hakkında fikir sahibi olmak gereklidir. Tabi herşeyden önce kavram kargaşasını ortadan kaldırmamız gereklidir. Çünkü herkes Dark Web, Darknet, Deep Web gibi kavramları karıştırmaktadır. Peki nedir bunlar ve farkları nedir?

Deep Web

Deep Web bir arama moturu tarafından erişilemeyen, kasıtlı ve/veya kasıtsız olarak gizli, görünmez veya tarayıcılar tarafından erişilemeyen tüm web sitelerini, intranetleri, ağları ve çevrimiçi toplulukları içeren internet bilgilerini veya verilerini ifade eder. Deep Web bir uygulama tarafından dinamik olarak üretilen, bağlantısız veya bağımsız Web sayfaları / web siteleri, HTML dışı içerik ve özel/gizli olarak sınıflandırılan verilerin tutulduğu bir bütündür.

Darknet

Kısaca bahsetmek gerekirse Deep Web içerisinde oluşturulan özel ağlardır. Bu kavram 2002 yılında 4 Microsoft çalışanının yayınladığı makale ile duyulmaya başladı (link) Bu ağlara erişebilmek için hepimizin de çok duyduğu Firefox tabanlı olan Tor tarayıcısını kullanırız. Darknet’i kullanan sadece suçlular değildir. Anonim kalmak isteyen gezeteciler vb. kişilerde kullanmaktadır. Bu ağlara örnek vermek gerekirse; ZeroNet, FreeNet ve L2P verilebilir. Örneğin ZeroNet’te yer alan siteler IP adresi yerine bitcoin gibi bir ortak anahtarla tanımlanır. ZeroNet varsayılan olarak anonim değildir fakat Tor ağı üzerinden trafik yönlendirmeyi desteklemektedir.

Dark Web

Overlay Networks yani yer paylaşım ağlarında barındırılan ve Tor Tarayıcı gibi özel bir yazılım olmadan normal olarak erişilemeyen web sitelerini ifade eder. Günümüzde Tor ağının kullanımı kolay ve basittir. Tor Tarayıcısı tamamen yapılandırılmış bir Firefox tarayıcısı üzerinde kullanıma hazır eksiksiz bir paket olarak gelmektedir. Deep Web’te olduğu gibi arama motorları Dark Web’in web sitelerini de kayıt altına alamaz. En önemli özelliği ise kullanıcıların anonim kalmasını sağlamasıdır. (Bu sizin tamamen anonim kalacağınız anlamına gelmemektedir.)

İnternette anonimliğe, e-posta sistemlerinin gizliliğinin sağlanabilmesi için 1981’te ihtiyaç duyulmuştur. O zamandan bu yana bu konu üzerine bir sürü proje geliştirilmiştir fakat Tor projesi en tanınmış olanıdır. Tor’un temel prensibi “The Onion Router” yani Soğan Yönlendiricisine dayanmaktadır. Bu proje ABD istihbarat ajanlarının iletişimini korumak amacıyla 1990 yılında Deniz Araştırma Laboratuvarı tarafından geliştirilmiştir. Tor’un ilk sürümü ise 2002’de yayınlanmıştır. 2004 yılında ise sistemin ikinci sürümü ücretsiz bir lisans altında yayınlandı.

Anonim Olmak

Tor tarafından iki temel uygulama modu sunulmaktadır. Bunlardan biri internette anonim olmak, ikincisi ise Onion Servisler. İlk modda trafik Tor ağı üzerinden yönlendirilir ve çıkış röleleri ile internete çıkılır. İnternetteki bir web sitesine erişilirken kullanıcının gerçek IP adresi değil, çıkış rölesinin IP adresi görülür. Bu şekilde kullanıcının IP adresinin tespiti zorlaşır. (Kesin tespit edilemez diyemiyorum) İkinci modda ise trafik Tor ağı içerisinde kalır. Kullanıcılar web siteleri veya anlık mesajlaşma gibi hizmetler sunabilir ve diğer kullanıcılar onlara “Rendezvous Points” yani buluşma noktaları üzerinden erişir. Her iki taraf da bu şekilde gizli kalabilir.

Daha teknik anlatmak gerekirse, bir röle diğer röle ile haberleşirken TLS ile şifrelenmiş bir ağ oluşturur. Tor giriş, orta ve çıkış rölesi belirleyerek rastgele bir yol oluşturur. Çıkış rölesi rastgele oluşturulan yola göre seçilir ve düzenli olarak değişmektedir. Tor üzerinden veri gönderilirken istemci ilgili rölenin predecessor ve successor adresleri de dahil olmak üzere rölelerin anahtarlarıyla veriyi birçok kez şifreler. Her rölenin yalnızca bir katmanı açmak için anahtarı vardır ve o katmanı açmak için anahtar kullanılır. Bu şekilde bir sonraki röle yalnızca paketin nereden geldiğini ve nereye gitmesi gerektiği görür. Çıkış rölesi ise bir önceki katmanı açtığında sadece verinin hangi IP adresine gönderileceğini görür ve o IP adresine paketi iletir. Yanıt döndüğünde, her röle şifreleme katmanı ekler ve yalnızca gönderen makine bütün katmanları kaldırıp içeriğe ulaşabilir. Adı da buradan gelmektedir. Soğan gibi düşünebilirsiniz. Her katman yavaş yavaş şifreli olarak soyulur. En son soğanın cücüğü görüldüğünde iletişim bitmiş olur. Aşağıdaki görüntüyü inceleyebilirsiniz.

Deanonymized (Deşifre) Olmak

Örneğin baskıcı rejimler ifade özgürlüğü için Tor’u kullananları bulmaya çalışabilir, devlet kurumları yasadışı uyuşturucu kaçakçlığı ve çocuk pornografisi ile savaşmaya çalışabilir. Bu nedenle kullanıcıları deşifre etmek için bir çok çalışmalar yapılmıştır ve yapılmaya devam etmektedir. Bunlar 3 temel kategoride tanımlanır:

Kategori 1

İlk kategori teknik düzeydeki saldırıları içerir. Bu en tehlikeli olanıdır ancak aynı zamanda en nadir deşifre türüdür. Bunlar Tor yazılımının zafiyetlerine dayanır. 30 Ocak 2014 ve 4 Temmuz 2014 Carnegie Mellon Üniversitesi Yazılım Mühendisliği Enstitüsü Tor üzerinde “Relay Early” adında bir zafiyet tespit etti. Bu zafiyet FBI tarafından desteklendi ve bir çok IP adresi deşifre edildi. Hatta Brian Farrel diye bir gazetecinin davasında kullanıldı.

Kategori 1b

Teknik olarak yapılan bir başka yöntemdir ve Kategori 1’e göre daha çok yaygındır. Bu teknikte hedef Tor yazılımı değil doğrudan kullanılan tarayıcıya yöneliktir. Tor Mozilla Firefox tarayıcısına dayanmaktadır ve sadece indirilip başlatılması işleri kolay hale getirmektedir. Tarayıcı üzerinde yani Firefox üzerinde tespit edilen zafiyet ile kullanıcılar deşifre edilebilmektedir. Buna ünlü bir örnek vermek gerekirse; Şubat 2015’te FBI tarafından “Playpen” adında çocuk pornografisi paylaşılan bir web sitesi kapatılmıştı. FBI Zeroday olarak tabir ettiğimiz bir zafiyet ile (Network Investigative – NIT) bir çok IP adresini deşifre etmişti. FBI bu siteyi kapatmak yerine kendi sunucularında bu sitenin yayınını 13 gün daha devam ettirdi. Bu şekilde 120 ülkede 8700 kişiyi deşifre etti. Tor projesi bu olayların hemen ardından Tor tarayıcılarını sıkılaştırdı ve daha güvenli hale getirdi. (Tor Browser 5.5a4)

Kategori 2

Bu saldırılar Tor Tarayıcı veya ilgili protokolü gibi teknik kısımlara değil de daha çok kullanıcıları etkileyemeye odaklıdır. Bir zamanlar Apache sunucuları ile çok fazla deşifre işlemleri gerçekleştiriliyordu. Apache sunucularında kaynak kullanımı ve ana bilgisayar adları gibi bilgileri tutan kritik dosyalar vardır. (server-status, mod_status gibi) Bu sayfalar kullanılarak kritik bilgilere erişim sağlanabilmektedir.

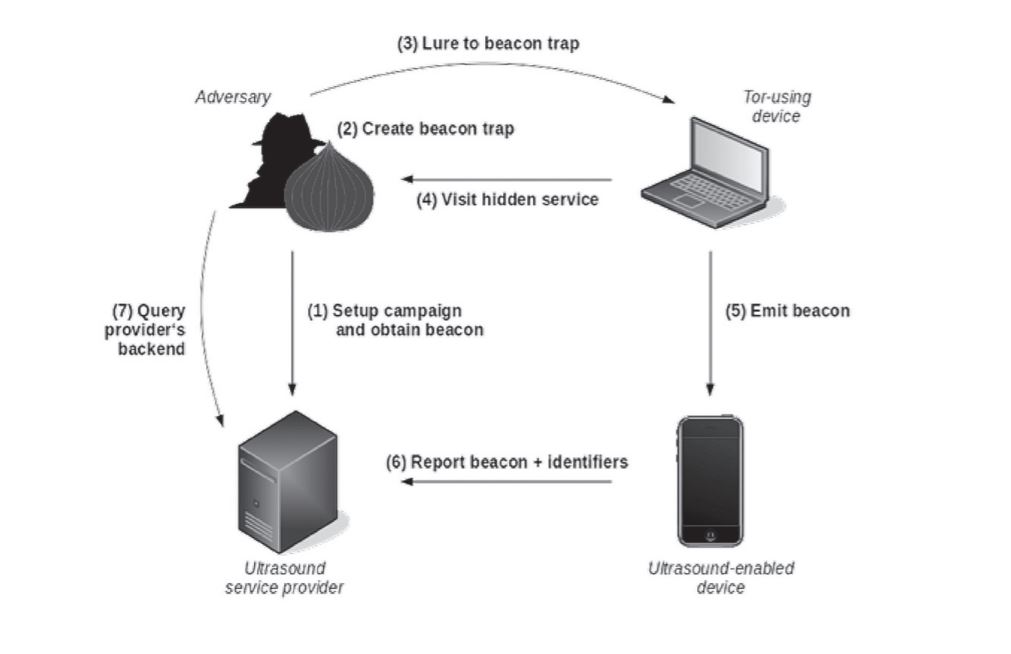

Başka bir örnek ise alkışlanacak kıvamda. 2014 yılında “Ultrasound Cross-Device Tracking” (uXDT) adı verilen yeni bir reklam tekniği uygulanmıştır. uXDT’nin arkasındaki fikir, insanlar tarafından duyulmayan benzersiz ses kodlarını reklamlara yerleştirmektir. Reklam bir kullanıcıya sunulduğunda arka planda insanın duymadığı bir ses frenkansı yayılır. Bu ses yakınlarda bulunan bir başka cihaz tarafından fark edilir. Bu şekilde çevrede bulunan cihazın bilgileri alınarak özel sunuculara gönderilir. Cihaz üzerinden de araştırılma yapılarak deşifre işlemleri gerçekleştirilmiştir. Aşağıdaki ekran görüntüsünü inceleyebilirsiniz.

Katergori 3

Bu deşifre yöntemleri doğrudan insanları hedef almaktadır. Buna en iyi örnek hepimizin öyle yada böyle duyduğu “Silk Road” olayını gösterebiliriz. “Dread Pirate Roberts” takma adını kullanan Silk Road pazarının yaratıcısı Ross Ulbricht bir kaç önemli hata ile kendini gösterdi. İlk olarak Ocak 2011’in başlarında pazar yerini duyurmak ve tanıtmak için “altoid” takma adını kullanmıştı. Aynı yılın Ekim ayında aynı takma ad bir eposta yazışmasında kullanılmıştı. Yetkililer tarafından bu tespit edildi ve Ross’un ilk izleri tespit edildi ve yakalandı. Asıl garip olay ise şimdi geliyor. Blake Benthall’da buna dikkat etmedi ve bu yüzden yakalandı. Bu adam kim derseniz “Silk Road 2” pazarını kurmak ve işletmek isteyen bir abimiz. Bir başka örnek ise 2017’de yaşandı. Tor ağı üzerinden müşteri ayarlayarak onlara posta yolu ile uyuşturucu gönderen bir adam parmak izinin kalmaması için sürekli eldiven takıyordu. Görevlilerin dikkatini çekmesi ile yakalandı. Telefonu incelenerek çetenin diğer üyeleri de deşifre edildi.

Yazı baya uzadı burada bitireyim. Bundan sonra zaman bulabilirsem tor ağının trafikleri analiz edilebilir mi, edilirse nasıl gerçekleşir gibi sorulara cevap aramaya çalışacağız. Bir sonraki yazımda görüşmek üzere.